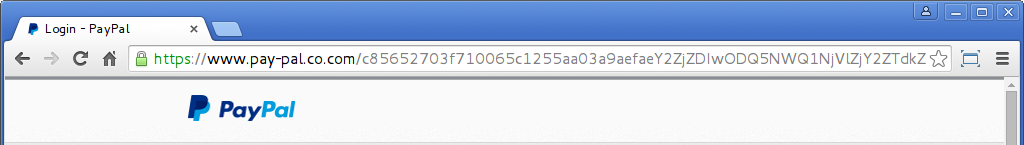

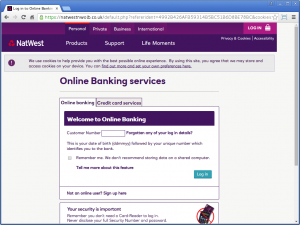

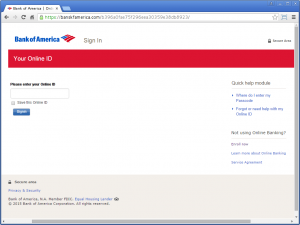

在短短一个月间,认证中心向进行网络诈骗的数百个虚假网站发放了SSL证书。SSL证书还额外地给诈骗网站增加了真实感,以至受害者的浏览器出现暗示安全连接的挂锁图标。尽管对高风险的域名申请增加核查力度属于行业要求,许多造假者依然成为漏网之鱼,使用例如banskfamerica.com (Comodo发放), ssl-paypai-inc.com(Symantec发放), 和paypwil.com(GoDaddy发放)等域名获取了SSL证书。

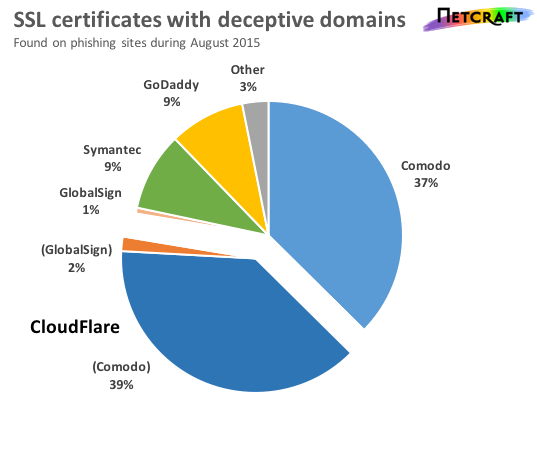

Cloudfare是向用户提供免费的“通用SSL”的内容分发网络,因此成为虚假证书的温床,其在2015年8月向40%利用虚假域名进行诈骗的网站提供了SSL证书。Cloudfare的通用SSL证书是在其与Comodo的合作中发放,并且Cloudfare还向部分客户提供了Globalsign证书。 Cloudfare灵活的SSL服务同样吸引了造假者,因为甚至都不需要造假者在网页服务器中添加SSL标识,受害者的浏览器就会出现挂锁图标。

使用TLS(SSL的替代)的网站被宣传为真实可靠的,由合法的机构运营。消费者在向网站上传像信用卡账号等敏感信息时,已经习惯于在浏览器中寻找挂锁图标。尽管现实情况仍有些许不同,上传到使用TLS的诈骗网站的个人数据依然受到保护。然而,播放的挂锁图标并不能暗示使用TLS的网站的可靠性,也不能确保这家网站由合法机构运营。

下面的表格列举了数例进行网络诈骗的虚假SSL证书,以及相对应的域名注册风险指数:

Cloudfare向其客户发放的证书看似组织认证证书(OV),因为这些证书包含了Cloudfare的公司名与地址。然而,客户网站其实只是域名认证(DV)。

国际CA浏览器联盟的基本要求—公众信任的认证中心应遵守的一系列规则—规定可能被用于造假的高风险域名需要经过额外的审核:

- 高风险证书申请:在这种申请中,CA要求通过CA内部标准和数据库全面地审核,包括可能用于诈骗的高风险域名和其他造假。

- CA务必发展,维持,并执行认证书面程序,在证书发放前,识别并特别认证高风险的证书申请。

尽管存在这项规定,许多认证中心依然向进行诈骗的虚假网站发放SSL证书。值得注意的是DigiCert和Entrust是特别的例外,两家公司都不发放域名认证证书。

认证中心一般提供三种不同担保等级的SSL证书:

- 域名认证(DV)

在域名认证证书中,认证中心只核查证书申请人对域名的控制。这类型证书价格最为低廉,可以免费获取,也可在10美元以内的价格购买。Let’s Encrypt公司正在筹备在2015年后期发放免费,自动生成的DV证书。

- 组织认证(OV)

此类证书不仅对域名进行认证,认证中心还要认证包含在OV申请证书中的申请人和申请组织的身份信息。大部分浏览器会以相同的方式处理OV证书和DV证书。

- 扩展认证(EV)

和OV证书相同,认证中心会认证申请EV证书组织的身份信息。然而,这种审核更为严格,而主要的网页浏览器也会以不同的方式处理EV证书—地址栏会部分或全部变为绿色,申请组织的名称和国家会出现在挂锁图标旁。Chrome浏览器对EV证书的要求目前正在改变,而最近的改变需要许多认证中心展示出其证书透明度。

对高风险证书申请进行特别认证的要求需用于上述任何一种担保等级。然而,DV常常在数分钟内便可自动发放,这使得造假者很容易获得DV证书以欺骗域名。

有些认证中心发放短期免审核证书。例如,Comodo发放90天免费证书,大量SSL诈骗活动都利用过这种证书。Symantec通过其Geotrust品牌同样发放30天免费证书。较短的有效期对于造假者来说更是天赐良机,因为大部分诈骗都只维持很短的时间。

Netcraft公司的域名注册风险服务能自动识别虚假域名。这项服务为每一个域名计算在0(低风险)至10(高风险)分中的风险得分,得分高低代表了域名可能被用于诈骗活动的可能性。认证中心可以利用这项服务在发放证书前决定域名是否可能为诈骗活动所利用。

这项服务可以提供一个API,模拟证书透明度的登录服务器,以至与您已使用的证书发放程序轻松整合。API同样可以用于Netcraft的证书合规审核服务,这项服务能够在证书发放前审核证书是否符合国际CA浏览器联盟的基本要求或其对EV的指导方针。

来源:Netcraft